Usar NAT para el Acceso Público a Servidores con Direcciones IP Privadas en la Red Privada

Archivos de configuración de ejemplo creados con — WSM v11.10.1

Revisado — 23/01/2018

Caso de Uso

En este caso de uso, una organización tiene dos servidores de correo con direcciones IP privadas en la red opcional de un Firebox. La organización necesita asegurarse de que estos dos servidores puedan intercambiar correo electrónico con servidores fuera de la red local, a pesar de que tienen direcciones IP privadas.

Este caso de uso incluye dos opciones de configuración para demostrar cómo puede usar NAT para asignar direcciones IP públicas a servidores detrás de su Firebox.

Este ejemplo de configuración se proporciona como una guía. Ajustes adicionales a la configuración podrían ser necesarios, o más apropiados, para su entorno de red.

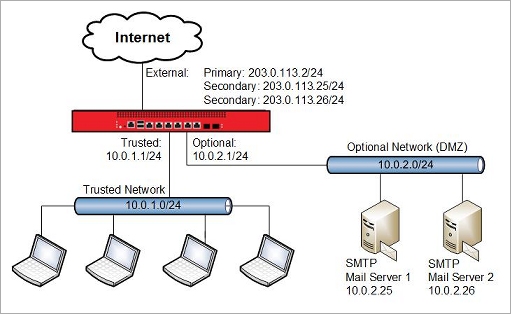

Topología de Red

En este caso de uso, los dos servidores de correo electrónico SMTP tienen direcciones IP privadas y se encuentran detrás del Firebox en la red opcional.

En los archivos de configuración de ejemplo, el Firebox y los servidores de correo electrónico usan estas direcciones IP:

| Interfaz o Dispositivo | Dirección IP |

|---|---|

|

Interfaz Externa de Firebox: Principal (requerido solo para la opción 1) Secundario (requerido solo para la opción 1) Secundario |

203.0.113.2/24 203.0.113.25/24 203.0.113.26/24 |

| Interfaz de Confianza de Firebox | 10.0.1.1/24 |

| Interfaz Opcional de Firebox | 10.0.2.1/24 |

| Servidor de Correo 1 conectado a la red opcional | 10.0.2.25 |

| Servidor de Correo 2 conectado a la red opcional | 10.0.2.26 |

El objetivo en este ejemplo es permitir el flujo de tráfico entre los servidores de correo electrónico detrás del Firebox y la Internet pública. Las direcciones IP que queremos traducir para cada servidor de correo son:

| Servidor de Correo | Dirección IP Pública | Dirección IP Privada (Real) |

|---|---|---|

|

Servidor de Correo 1 |

203.0.113.25 |

10.0.2.25 |

| Servidor de Correo 2 | 203.0.113.26 | 10.0.2.26 |

Descripción de la Solución

Este ejemplo de configuración muestra dos tipos diferentes de configuración NAT que se pueden usar para traducir las direcciones IP públicas de los servidores de correo electrónico a las direcciones IP privadas correspondientes para el tráfico entrante y saliente

- Opción 1 — Usar la NAT estática para el tráfico entrante y la NAT dinámica para el tráfico saliente

- Opción 2 — Usar 1-to-1 NAT para el tráfico entrante y saliente

Archivos de Configuración de Ejemplo

Para su referencia, hemos incluido archivos de configuración de ejemplo con este documento. Para examinar los detalles de cada archivo de configuración de ejemplo, puede abrirlos con Policy Manager. Hay dos archivos de configuración que acompañan este ejemplo de configuración.

- nat_snat_dnat_mail.xml — Archivo de configuración de ejemplo para NAT Estática y NAT Dinámica

- nat_1-to-1_mail.xml — Archivo de configuración de ejemplo para 1-to-1 NAT

Requisitos

Un Firebox

La configuración de NAT estática que se muestra en este ejemplo es para un Firebox que usa el sistema operativo Fireware v11.5.x o posterior. En las versiones de Fireware anteriores a 11.4.1, la configuración de la NAT estática se vería ligeramente diferente.

Servidores de Correo

Dos servidores SMTP configurados como servidores de correo público, cada uno con una dirección IP privada.

Recomendamos que no conecte servidores accesibles públicamente, como un servidor web, servidor FTP o servidor de correo, a la misma red que se conecta a usuarios internos u otros recursos de red no públicos. Dado que estos servidores son de acceso público, representan una vulnerabilidad potencial para su red interna. En su lugar, conecte estos servidores accesibles públicamente a una red separada de sus otros recursos y usuarios de la red interna. En este ejemplo, los servidores de correo son parte de una red conectada a un Firebox configurado como Opcional.

Direcciones IP públicas para usar en servidores de correo

Debe tener una dirección IP enrutable públicamente para asignar a cada servidor. En este ejemplo, usamos dos direcciones IP para los dos servidores de correo. Puede hacer que la configuración sea más fácil de usar en direcciones IP adyacentes si tiene más de un servidor.

Registro MX de DNS

Para algunos tipos de servidores, como los servidores de correo en este ejemplo, debe crear registros DNS para resolverse a las direcciones IP públicas de los servidores. Para los servidores de correo, necesita un registro MX para cada servidor.

Cómo Funciona

NAT se refiere a varios tipos de traducción de dirección IP y de puerto. Todos los tipos de NAT permiten que el Firebox cambie automáticamente una dirección IP a otra dirección IP en el origen o el destino de un paquete manejado por una política. En estas configuraciones de ejemplo, usamos tres tipos diferentes de NAT para traducir una dirección IP pública a la dirección IP privada de cada servidor, tanto para el tráfico entrante como saliente.

- NAT Dinámica — maneja la traducción de direcciones para el tráfico que sale de una interfaz de Firebox

- NAT Estática — maneja la traducción de direcciones para el tráfico que ingresa a una interfaz externa

- 1-to-1 NAT — maneja la traducción de direcciones para el tráfico que ingresa o sale de una interfaz

Este ejemplo demuestra cómo puede configurar la NAT de dos formas diferentes para lograr el mismo resultado.

- En la opción 1, usamos la NAT dinámica y NAT estática para manejar el tráfico entrante y saliente a los servidores de correo.

- En la opción 2, usamos 1-to-1 NAT solo para lograr el mismo resultado con menos pasos.

Toda la NAT se basa en políticas. Las políticas en la configuración del dispositivo determinan si cada tipo de NAT se aplica al tráfico manejado por cada política.

- Para 1-to-1 NAT y NAT Dinámica — la configuración de NAT en la pestaña Avanzada de una política determina si los ajustes configurados en Red > NAT se aplican al tráfico manejado por esa política. Para la NAT dinámica, puede configurar la política para usar la configuración NAT de la red o puede especificar una dirección IP de origen para usar con la NAT dinámica.

- Para NAT estática — una política usa la NAT estática para el tráfico saliente si la sección A: de una política contiene una acción de la NAT estática.

Explicación de las Configuraciones

Opción 1 — Usar la NAT Estática y NAT Dinámica

Esta configuración demuestra cómo usar la NAT estática y NAT dinámica para traducir las direcciones IP del servidor de correo para el tráfico entrante y saliente. El archivo de configuración de ejemplo que se muestra aquí es nat_snat_dnat_mail.xml.

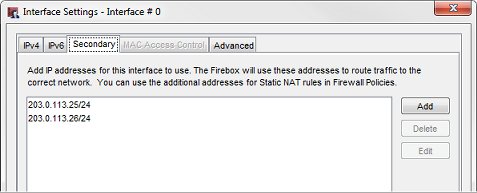

Configuración de Interfaz Externa

La interfaz externa está configurada con dos direcciones IP secundarias, una para cada servidor de correo. Primero debe agregar estas direcciones IP externas secundarias, de modo que pueda seleccionarlas cuando configure la acción de la NAT estática.

Estas direcciones IP son las direcciones IP públicas en los registros MX de DNS para los dos servidores de correo, y se usan en la configuración de la NAT estática y dinámica.

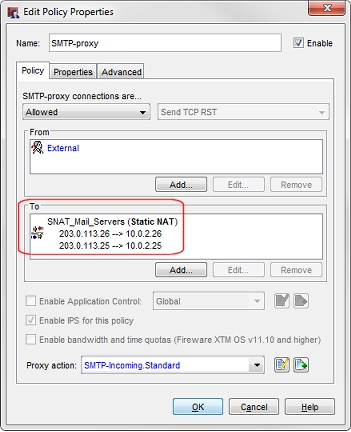

Configuración de NAT Estática

El tráfico SMTP no está permitido de manera predeterminada. La configuración de ejemplo incluye una política Proxy SMTP para permitir el tráfico entrante SMTP a los dos servidores de correo. La política Proxy SMTP que maneja el tráfico SMTP entrante contiene una acción de NAT estática (SNAT) para ejecutar la NAT en el tráfico entrante a los dos servidores de correo desde cualquier interfaz externa.

Para ver la acción de la NAT estática en la política:

- Abra el archivo de configuración de ejemplo con Policy Manager.

- Abra la política Proxy SMTP.

Aparece el cuadro de diálogo Editar propiedades de política.

La regla SNAT en esta política cambia las direcciones IP de destino para el tráfico entrante de la dirección IP pública de cada servidor a la dirección IP privada de cada servidor. El efecto de esta acción SNAT en la política Proxy SMTP es:

- Para el tráfico SMTP entrante al Servidor de Correo 1, cambie la dirección IP de destino de 203.0.113.25 a 10.0.2.25.

- Para el tráfico SMTP entrante al Servidor de Correo 2, cambie la dirección IP de destino de 203.0.113.26 a 10.0.2.26.

La acción SNAT maneja la NAT para el tráfico entrante a estos servidores. Pero debido a que la acción SNAT se aplica solo al tráfico entrante, necesitamos usar la NAT dinámica para traducir la dirección IP de origen para el tráfico enviado por los servidores de correo a la interfaz externa. Para hacer esto, usamos la NAT dinámica en las políticas que manejan el tráfico SMTP saliente.

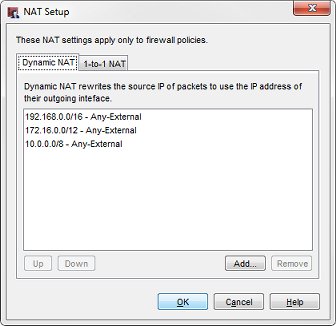

Configuración de la NAT Dinámica

La configuración predeterminada de la NAT dinámica automáticamente aplica la NAT dinámica a todo el tráfico desde uno de los tres rangos de direcciones IP privadas a cualquier interfaz externa. De manera predeterminada, la NAT dinámica está habilitada para el tráfico que se inicia en cualquier rango de direcciones IP privadas definidas por RFC 1918 y que sale de cualquier interfaz externa.

Para ver la configuración predeterminada de la NAT dinámica, seleccione Red > NAT.

Cada una de estas acciones de la NAT dinámica traduce el tráfico de un origen a un destino. Si el tráfico coincide con el origen y el destino en una acción de NAT dinámica, la NAT dinámica cambia la dirección IP de origen a la dirección IP primaria de la interfaz de destino.

El efecto de la tercera acción predeterminada de la NAT dinámica 10.0.0.0/8 - Cualquiera Externa en el tráfico de nuestros servidores de correo es:

- Para el tráfico saliente desde el Servidor de Correo 1, cambie la dirección IP de origen de 10.0.1.25 a 203.0.113.2

- Para el tráfico saliente desde el Servidor de Correo 2, cambie la dirección IP de origen de 10.0.1.26 a 203.0.113.2

Pero este comportamiento predeterminado no es lo que queremos. Queremos cambiar la dirección IP de origen de cada servidor de correo para que coincida con la dirección IP pública para ese servidor. Lo que queremos hacer es esto:

- Para el tráfico saliente desde el Servidor de Correo 1, cambie la dirección IP de origen de 10.0.1.25 a 203.0.113.25

- Para el tráfico saliente desde el Servidor de Correo 2, cambie la dirección IP de origen de 10.0.1.26 a 203.0.113.26

Para anular la dirección IP de origen utilizada por la acción predeterminada de la NAT dinámica, creamos políticas para manejar el tráfico SMTP saliente desde cada uno de estos servidores. En cada política, especificamos la dirección IP de origen para usar para la NAT dinámica. En el ejemplo, estas políticas son SMTP-out-MS_1 para el tráfico del Servidor de Correo 1 y SMTP-out-MS_2 para el tráfico del Servidor de Correo 2.

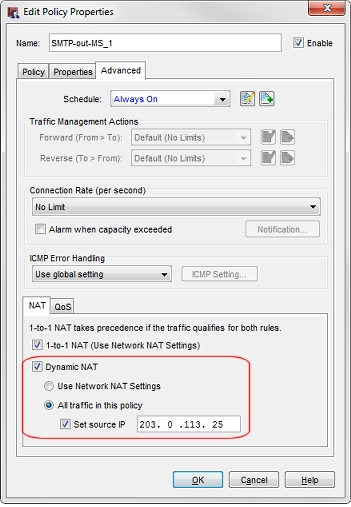

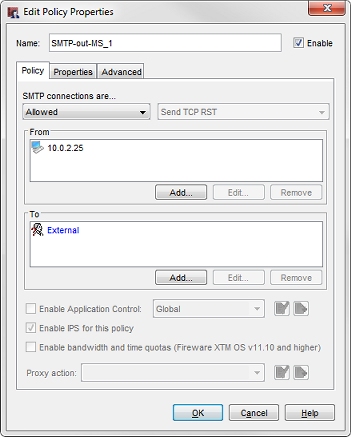

Para ver la configuración de la política para el tráfico saliente del Servidor de Correo 1:

- Abra la política SMTP-out-MS_1.

- Haga clic en la pestaña Avanzada.

Las opciones de NAT dinámica Todo el tráfico en esta política y Establecer IP de origen están seleccionadas. La dirección IP de origen está configurada a la dirección IP pública del Servidor de Correo 1, 203.0.113.25. Para el tráfico manejado por esta política, la NAT dinámica cambia la dirección IP de origen a la dirección IP de origen establecida en la política, en lugar de la dirección IP primaria de la interfaz externa.

Para que la NAT dinámica use correctamente la dirección IP de origen en esta política, la política debe satisfacer dos requisitos:

- La política debe permitir el tráfico a través de una sola interfaz.

- La dirección de la NAT dinámica Establecer IP de origen debe estar en la misma subred que la dirección IP de la interfaz en la sección A de la política.

- Para verificar que esta política cumple con estos requisitos, haga clic en la pestaña Política.

Esta política permite el tráfico:

De 10.0.2.25, la dirección IP privada del Servidor de Correo 1.

A Externa, el nombre de una interfaz externa específica. Esto satisface el primer requisito.

La dirección IP de origen en esta política (203.0.113.25) está en la misma subred que la dirección IP de la interfaz externa (203.0.113.2). Esto satisface el segundo requisito.

La configuración de ejemplo también incluye una política configurada para manejar la NAT dinámica para el tráfico saliente para el Servidor de Correo 2. Para ver la configuración de la política para el tráfico saliente del Servidor de Correo 2:

- Abra la política SMTP-out-MS_2.

- Haga clic en la pestaña Avanzada para ver la configuración de la dirección IP de origen de la NAT Dinámica.

- Haga clic en la pestaña Política para ver el origen y el destino del tráfico manejado por la política.

La dirección IP de origen establecida en estas dos políticas tiene este efecto:

- Para el tráfico saliente desde el Servidor de Correo 1, cambie la dirección IP de origen de 10.0.2.25 a 203.0.113.25

- Para el tráfico saliente desde el Servidor de Correo 2, cambie la dirección IP de origen de 10.0.2.26 a 203.0.113.26

Resumen

Las acciones y políticas de la NAT estática y dinámica en esta configuración trabajan juntas para manejar la traducción de direcciones en los encabezados de paquetes IP para el tráfico entrante y saliente a ambos servidores de correo.

Los ajustes de la configuración combinada de la NAT estática (SNAT) y NAT dinámica (DNAT) tienen este efecto:

| Dirección de tráfico | Dirección IP de Origen | Dirección IP de Destino | Acción NAT |

|---|---|---|---|

| Entrante a Externa | 203.0.113.25 | SNAT cambia el destino a 10.0.2.25 | |

| Saliente de Externa | 10.0.2.25 | DNAT cambia la fuente a 203.0.113.25 | |

| Entrante a Externa | 203.0.113.26 | SNAT cambia el destino a 10.0.2.26 | |

| Saliente de Externa | 10.0.2.26 | DNAT cambia la fuente a 203.0.113.26 |

Opción 2 — Usar 1-to-1 NAT

Otro método para configurar la NAT para estos servidores de correo es usar 1-to-1 NAT en lugar de la NAT estática y dinámica. Debido a que 1-to-1 NAT maneja tanto el tráfico entrante como saliente, requiere menos pasos para configurar 1-to-1 NAT que para configurar la NAT dinámica y estática en los mismos servidores. El archivo de configuración de ejemplo que se muestra aquí es nat_1-to-1_mail.xml.

Configuración de Interfaz Externa

La configuración de la interfaz externa no incluye dos direcciones IP secundarias. Esto es diferente de la configuración de la interfaz externa para la Opción 1. No necesita agregar direcciones IP secundarias de la interfaz externa para poder configurarlas en los ajustes de 1-to-1 NAT.

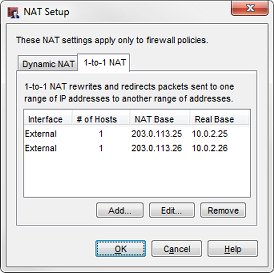

Configuración de Red 1-to-1 NAT

La configuración de la red 1-to-1 NAT se aplica al tráfico manejado por todas las políticas en la configuración donde la casilla de selección 1-to-1 NAT está marcada. La configuración de ejemplo tiene una única regla 1-to-1 NAT que maneja la NAT entrante y saliente para ambos servidores de correo.

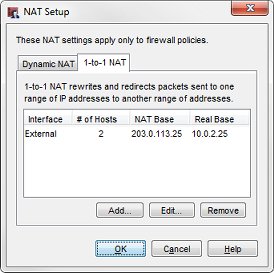

Para ver la configuración 1-to-1 NAT:

- Abra el archivo de configuración de ejemplo en Policy Manager.

- Seleccione Red > NAT.

- Haga clic en la pestaña 1-to-1 NAT.

A continuación se indica cómo leer cada columna de esta configuración:

Interfaz

Esta acción 1-to-1 NAT se aplica al tráfico entrante y saliente en la interfaz Externa.

Nº de hosts

Esto especifica la cantidad de direcciones IP a las que se aplica esta acción 1-to-1 NAT. En este caso, se aplica a 2 hosts.

Base NAT

La Base NAT es la dirección IP más baja en el rango de direcciones por traducir. El rango Base NAT es una serie de direcciones IP consecutivas, hasta el número de Hosts, con la dirección IP de Base NAT especificada como la dirección más baja del rango. En este ejemplo, el número de Hosts es 2, por lo que el rango de direcciones Base NAT consiste en estas direcciones:

203.0.113.25 — la dirección IP pública del Servidor de Correo 1

203.0.113.26 — la dirección IP pública del Servidor de Correo 2

Base real

La Base Real es la dirección IP más baja en el rango de direcciones de origen por traducir. El rango de la Base Real es una serie de direcciones IP consecutivas, hasta el número de Hosts, con la dirección IP especificada como la dirección más baja en el rango. En este ejemplo, el número de Hosts es 2, por lo que el rango de direcciones Base Real consiste en estas direcciones:

10.0.2.25 — la dirección IP privada del Servidor de Correo 1

10.0.2.26 — la dirección IP privada del Servidor de Correo 2

En este ejemplo, podemos configurar la asignación 1-to-1 NAT con un rango de direcciones IP porque las direcciones IP públicas y las direcciones IP privadas de los dos servidores de correo son consecutivas. Cuando definimos la asignación 1-to-1 NAT como un rango, la Base Real y la Base NAT para el Servidor de Correo 2 son las segundas direcciones en el rango.

Si las direcciones IP públicas o privadas de los servidores no eran consecutivas (por ejemplo, si la dirección IP privada del Servidor de Correo 2 en este ejemplo era 10.0.2.50), podría agregar una sola asignación 1-to-1 NAT para manejar la asignación NAT para cada servidor.

Incluso si sus servidores tienen direcciones IP consecutivas, es posible que desee configurar la asignación 1-to-1 NAT como dos asignaciones separadas, para mayor claridad. En comparación, puede ver la configuración de 1-to-1 NAT en el archivo de configuración (a la izquierda) lado a lado con la configuración equivalente con asignaciones de NAT separadas para cada host (a la derecha).

Ya sea que configure una regla 1-to-1 NAT para aplicarla a un rango de direcciones IP o que configure reglas 1-to-1 NAT separadas para cada servidor, 1-to-1 NAT opera de la misma manera. En este ejemplo, el efecto de la configuración 1-to-1 NAT es:

1-to-1 NAT para el Servidor de Correo 1:

- Para el tráfico entrante a la interfaz Externa, si la dirección IP de destino es 203.0.113.25, cámbiela a 10.0.1.25.

- Para el tráfico saliente de la interfaz Externa, si la dirección IP de origen es 10.0.1.25, cámbiela a 203.0.113.25.

1-to-1 NAT para el Servidor de Correo 2:

- Para el tráfico entrante a la interfaz Externa, si la dirección IP de destino es 203.0.113.26, cámbiela a 10.0.1.26.

- Para el tráfico saliente de la interfaz Externa, si la dirección IP de origen es 10.0.1.26, cámbiela a 203.0.113.26.

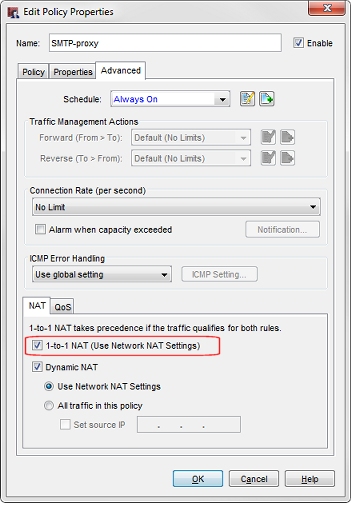

Configuración de la política

El tráfico SMTP no está permitido de manera predeterminada. La configuración de ejemplo incluye una política Proxy SMTP para permitir el tráfico entrante SMTP a los dos servidores de correo. La configuración predeterminada de NAT en la política Proxy SMTP habilita 1-to-1 NAT, por lo que no se requieren cambios en la configuración predeterminada de NAT en la política. De manera predeterminada, tanto 1-to-1 NAT como la NAT Dinámica están habilitadas en todas las políticas. 1-to-1 NAT tiene prioridad sobre la NAT Dinámica, si ambas se aplican al tráfico en una política.

Para ver la política Proxy SMTP

- Abra la política Proxy SMTP.

Esta política envía tráfico directamente a las direcciones IP públicas de los servidores de correo. Estas son las direcciones IP en la Base NAT de la configuración 1-to-1 NAT. A diferencia de la política en la primera configuración de ejemplo, esta política no necesita una acción SNAT porque 1-to-1 NAT se encarga de la traducción de la dirección.

- Haga clic en la pestaña Avanzada para ver la configuración predeterminada de NAT de la política.

Puede ver que 1-to-1 NAT (Usar Configuración NAT de Red) está habilitada. Esta es la opción predeterminada.

La configuración de ejemplo también tiene una política SMTP para manejar el tráfico SMTP de Cualquiera Opcional a Externo. Esta política es opcional ya que la política Saliente predeterminada también permite este tráfico. Tanto la política SMTP como la política Saliente tienen 1-to-1 NAT habilitada de manera predeterminada, por lo que no se requieren cambios en la configuración de NAT en la política.

Otras Consideraciones

Los ajustes de 1-to-1 NAT que configura se habilitan en todas las políticas de manera predeterminada. Si su servidor de correo también se usa para otros tipos de tráfico saliente y no desea que ese otro tráfico esté sujeto a la asignación de 1-to-1 NAT, asegúrese de deshabilitar 1-to-1 NAT en la pestaña Avanzada de la política que maneja ese tráfico. Por ejemplo, si su servidor de correo también se usa ocasionalmente para realizar descargas FTP desde un servidor externo y no desea que el tráfico FTP parezca provenir de su servidor de correo, borre los ajustes de 1-to-1 NAT en la pestaña Avanzada de la política de FTP.

Resumen

La configuración de 1-to-1 NAT proporciona una forma de configurar NAT bidireccional en una sola ubicación y no requiere cambios en la configuración predeterminada de NAT en las políticas, a menos que desee deshabilitar 1-to-1 NAT para un tipo específico de tráfico.

- Para el tráfico entrante dirigido a una dirección IP de destino en la Base NAT, 1-to-1 NAT cambia la dirección IP de destino a la dirección IP correspondiente en la Base Real.

- Para el tráfico saliente desde una dirección IP de origen en la Base real, 1-to-1 NAT cambia la dirección IP de origen a la dirección IP correspondiente en la Base NAT.

La configuración 1-to-1 NAT en este ejemplo tiene este efecto:

| Dirección de tráfico | Dirección IP de Origen | Dirección IP de Destino | Acción NAT |

|---|---|---|---|

| Entrante a Externa | 203.0.113.25 | 1-to-1 NAT cambia el destino a 10.0.1.25 | |

| Saliente de Externa | 10.0.1.25 | 1-to-1 NAT cambia el origen a 203.0.113.25 | |

| Entrante a Externa | 203.0.113.26 | 1-to-1 NAT cambia el destino a 10.0.1.26 | |

| Saliente de Externa | 10.0.1.26 | 1-to-1 NAT cambia el origen a 203.0.113.26 |

Conclusión

En este ejemplo de configuración, el tráfico de un usuario o servidor de correo externo se direcciona a la dirección IP pública de uno de los servidores de correo electrónico internos. Las acciones NAT en la configuración cambian automáticamente el destino a la dirección IP interna del servidor. Para el correo enviado desde los servidores de correo a través de la interfaz externa, las acciones NAT en la configuración cambian automáticamente la dirección IP de origen a la dirección IP pública de cada servidor.

Estas configuraciones de ejemplo mostraron dos métodos para configurarlo y, en el proceso, demostraron estas capacidades de la NAT estática, NAT dinámica y 1-to-1 NAT:

- La NAT estática maneja la NAT entrante, y la NAT dinámica maneja la NAT saliente. Usadas en conjunto pueden manejar la NAT en ambas direcciones.

- 1-to-1 NAT maneja la traducción de direcciones de red tanto entrantes como salientes.

Puede usar cualquiera de estas opciones para implementar la NAT en los servidores de su propia red.